Como evitar las infecciones de su sitio web y las formas que adoptan las distintas infecciones informáticas? Como evitar que sus servidores queden fuera de servicio?

A continuación haremos un breve resumen de las distintas formas que adoptan los distintos malwares, virus o infecciones informáticas.

¿Qué es un Adware?

Un adware o generador de anuncios es un programa que muestra anuncios inoportunos que invaden la privacidad. Hoy en día, internet está lleno de aplicaciones potencialmente no deseadas que se instalan junto con programas gratuitos. La mayor parte de sitios web de descargas recurren a gestores de descargas, pequeños programas que ofrecen la instalación de complementos promocionados de navegador (normalmente adware) junto con el programa gratuito elegido por el usuario, por consiguiente, descargar sin cuidado programas gratuitos puede dar lugar fácilmente a infecciones por generadores de anuncios.

Algunos de los programas generadores de publicidad no dan señales de vida; sin embargo, monitorizan la navegación del usuario y registran la dirección IP, números de identificación, sistema operativo, información del navegador, páginas visitadas, páginas vistas, búsquedas introducidas y otra información. Además, la mayor parte de los generadores de anuncios se programan con errores, por lo que puede afectar al normal funcionamiento del sistema operativo.

Síntomas de infección por adware:

Navegadores con bajo rendimiento, molestos anuncios (búsquedas, banners, enlaces de texto, transitorios, desplegables, de pantalla completa), accesos automáticos a webs no deseadas.

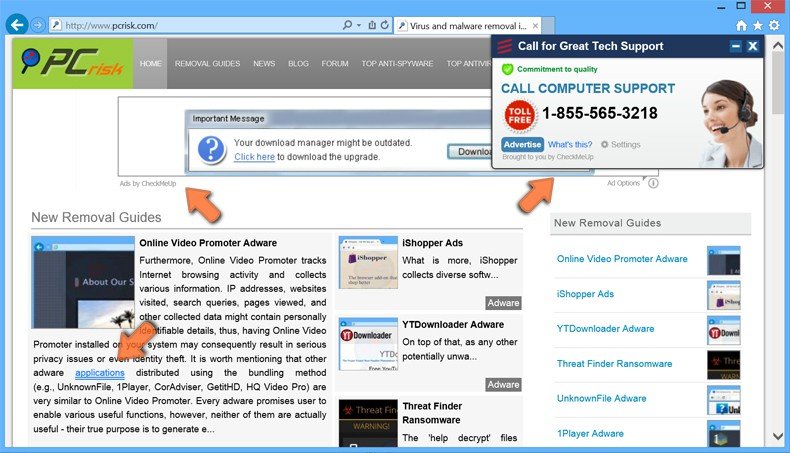

Adware generando anuncios en banners:

Distribución:

Los generadores de publicidad pueden incluirse en programas gratuitos y de prueba. La instalación de una aplicación basura puede producirse por gestores de descargas o instaladores de programas gratuitos. El adware puede instalarse a través de actualizaciones falsas de Flash Player, Java o navegadores web. Los programas potencialmente no deseados pueden distribuirse mediante banners sospechosos y otros anuncios en internet.

¿Qué es un falso antivirus?

Falso antivirus (también denominado Scareware) es un término usado para describir un programa de seguridad fraudulento que simula los análisis de seguridad en el sistema y reporta infecciones de seguridad inexistentes para asustar a los usuarios y que así compren sus licencias inservibles. Aunque esos programas puedan parecer aprovechables, en realidad son engañosos y su único fin es hacer creer al usuario que su sistema operativo está infectado con programas maliciosos altamente peligrosos. Aquellos ciberdelincuentes responsables de crear esos programas fraudulentos usan interfaces de usuario con aspecto profesional y advertencias de seguridad con aspecto legítimo para que los falsos programas antivirus tengan una apariencia fiable.

Tras infiltrarse con éxito, los antivirus fraudulentos desactivan el administrador de tareas del sistema operativo, bloquean la ejecución de programas instalados y cambian la configuración para poder iniciarse automáticamente al arrancar el sistema operativo. Tenga en cuenta que si paga por un falso antivirus, esto equivaldría a realizar un pago a los ciberdelincuentes. Además, al pagar por el programa de seguridad fraudulento, estará cediendo sus datos bancarios a ciberdelincuentes, lo que podría ocasionar otros cargos ilegales en su tarjeta de crédito. Los usuarios que hayan pagado ya por ese programa antivirus fraudulento deberían contactar con la entidad financiera de la tarjeta de crédito y cancelar el cargo tras explicar el engaño que han sufrido con la compra de este falso antivirus. Aunque el fin principal de los falsos antivirus es hacer que los usuarios visiten una página web donde se les pedirá pagar para eliminar las amenazas inexistentes de seguridad, estos programas fraudulentos son también capaces de lanzar programas maliciosos adicionales, sustraer información personal y dañar archivos almacenados.

Síntomas de infección por falsos antivirus:

Constantes mensajes popup con advertencias de seguridad en la barra de tareas, recordatorios para comprar la versión completa y así eliminar las supuestas infecciones detectadas, sistema con un bajo rendimiento, imposibilidad de ejecutar programas instalados, acceso a internet bloqueado.

Distribución:

Los ciberdelincuentes siguen varios métodos para distribuir sus programas antivirus fraudulentos. Algunos de los más extendidos son los sitios web maliciosos, mensajes de email infectados y falsos análisis de seguridad en línea.

Otros métodos de distribución de los falsos antivirus:

- Contaminación de los resultados de búsqueda en buscadores

- A través de exploits

- Descargas de falsos antivirus por otros programas maliciosos

- Falsas actualizaciones de seguridad de Windows

- Aplicaciones fraudulentas de Facebook

Capturas de pantalla de análisis y mensajes de seguridad online fraudulentos que sirven para propagar programas antivirus de dudosa fiabilidad:

¿Qué es un ransomware?

Un ransomware es un programa malicioso que bloquea el escritorio del usuario y le exige el pago de una suma de dinero (rescate) para desbloquearlo. Existen dos tipos principales de infecciones por ransomware. El primer tipo usa indebidamente los nombres de autoridades (por ejemplo, FBI) y alega acusaciones falsas de varios delitos (por ejemplo, descarga de programas piratas, ver pornografía ilegal, etc.) para engañar a los usuarios y que terminen pagando la falsa multa por haber presuntamente infringido la ley.

Los ciberdelincuentes que han creado tales programas fraudulentos se sirven de la IP del ordenador para mostrar a sus víctimas variantes traducidas/ localizadas del mensaje bloqueador de pantallas. Las infecciones por ransomware se distribuyen a través de exploit kits, programas maliciosos que se introducen sin permiso en el sistema operativo del usuario por las vulnerabilidades encontradas en el software desactualizado.

Otra forma conocida de infección ransomware sólo afecta a los navegadores web del usuario (Internet Explorer, Mozilla Firefox, Google Chrome y Safari), se denominan Browlock (bloqueadores de navegadores). Este tipo de ransomware usa JavaScript para impedir que el usuario cierre sus navegadores web.

Los usuarios deben saber que en realidad las autoridades a nivel mundial no usan esos mensajes bloqueadores de escritorio para cobrar multas por infringir la ley.

Capturas de pantalla de infecciones con ransomware que se hacen pasar por nombres de diversas autoridades:

Otra clase importante de infecciones ransomware resulta especialmente maliciosa porque no sólo bloquea la pantalla del usuario, sino que también encripta los datos del usuario. Este tipo de ransomware indica claramente que se trata de una infección y exige el pago del rescate para recuperar los archivos desencriptados. Este tipo de ransomware se elimina con cierta facilidad; sin embargo, en el caso de Cryptolocker no es posible desencriptar los ficheros sin la clave privada RSA. Se recomienda a los usuarios afectados por este tipo de ransomware que restauren los ficheros desencriptados a partir de una copia de seguridad.

Capturas de pantalla de ransomware que encriptan los archivos del usuario:

Síntomas de infección por ransomware:

La pantalla de escritorio completamente bloqueada con un mensaje que exige el pago de un rescate para desbloquear el ordenador y evitar la imputación de cargos penales (o desencriptar archivos).

Distribución:

Normalmente, los ciberdelincuentes usan exploit kits para colarse en el sistema operativo del usuario y luego ejecutar el mensaje bloqueador de escritorio. Los paquetes exploit incluyen múltiples exploits que inician la descarga de ransomware en el ordenador si el sistema operativo y los programas instalados no tienen todos los parches de seguridad necesarios. Frecuentemente, los exploit kits están ocultos en varios sitios web maliciosos o comprometidos. Análisis recientes indican que los ciberdelincuentes también propagan su ransomware a través de redes de anuncios (que se especializan en publicidad para sitios web de pornografía) y campañas de spam.

¿Qué es un secuestrador de navegadores?

Un secuestrador de navegadores es un programa que se introduce sin permiso en el equipo y altera la configuración de los navegadores web. Normalmente, los secuestradores de navegadores modifican la configuración de la página principal y el buscador predeterminados; además, pueden afectar el normal funcionamiento de los propios navegadores web. El fin primordial de estos programas encubiertos es obtener ingresos a partir de anuncios engañosos o resultados de búsqueda patrocinados que se muestran en los sitios web que se promocionan. Las formas más comunes que adoptan los secuestradores de navegadores son extensiones, barras de herramientas y aplicaciones auxiliares. Los secuestradores de navegadores pueden introducirse sin permiso en los navegadores web mediante descargas iniciadas automáticamente, mensajes infectados de email, o se pueden instalar junto con programas gratuitos descargados de internet.

Capturas de pantalla de secuestradores de navegador que cambian la configuración relativa a la página de inicio y motor de búsqueda predeterminado:

Síntomas de infección por secuestrador de navegadores:

- Cambio en la configuración relativa a la página de inicio y motor de búsqueda.

- Imposibilidad de cambiar la configuración del navegador.

- Anuncios popup y banners en sitios web fiables como Google o Wikipedia.

- Ordenador con un bajo rendimiento.

Capturas de pantalla de instaladores engañosos para programas gratuitos usados para distribuir los secuestradores de navegador:

Distribución:

Con frecuencia, los secuestradores de navegador se distribuyen mediante un método engañoso de distribución de programas denominado empaquetado, es decir, se instalan junto con programas descargados de internet. Se conoce que los generadores de publicidad que cambian la configuración de los navegadores son distribuidos en falsas actualizaciones de Java y navegadores.

Ahora lo importante es… Como evito la entrada de todas estas infecciones web? Como logro evitar que mis servidores queden fuera de servicio?

Para estar alertas a estas infecciones casi invisibles de notar, es necesario tener un Web Hosting que soporte la mejor protección. Una solución adecuada para cada necesidad. Con Web Hosting de Net Universe, podrás programar tu propia web o integrar útiles aplicaciones en solo un clic y contando con la mejor protección y soporte 24/7.

En suma, es necesario tener una protección web óptima y de última generación. Con Net Universe Cloud Based Web Application Firewall (WAF Cloud) contas con un servicio Cloud de firewall de aplicaciones web que ayuda a proteger su sitio web de los ataques que pueden afectar la seguridad y consumir recursos de sus servidores dejándolos fuera de servicio.

En nuestra web podrás encontrar todas las soluciones complementarias y adaptadas a tus necesidades empresariales y personales. Puede escribirnos a marketing@thecloudkey.com ante cualquier solicitud o consulta.